الشبكات الافتراضية الخاصة وتوفير اتصال آمن بالإنترنت

تعريف الشبكات الافتراضية الخاصة:

هي شبكات وهمية لا وجود لها ولكن يتم حملها إلى الواقع من خلال داعم لها وتقوم بدور الشبكات المعتاد مع توفير بعض المميزات للأجهزة المتصلة بها وهي تعد أكثر الطرق شيوعا في الاستخدام بين الشركات الكبرى، ويقال عنها خاصة لأنها تسمح بوجود اتصال آمن ذو خصوصية عالية بين الأجهزة المكونة لها.

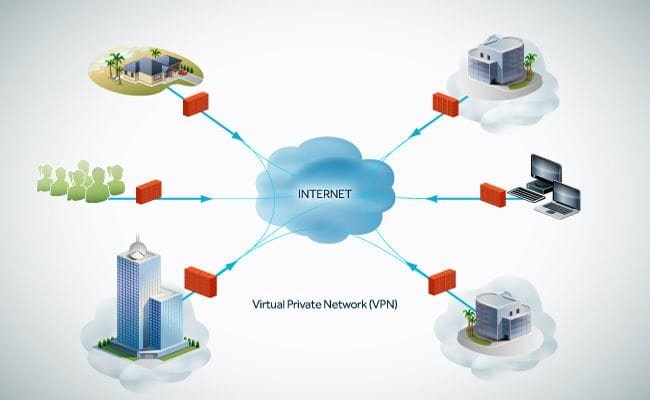

نشأت فكرة الشبكات الافتراضية الخاصة عند احتياج كبرى الشركات التي تمتلك أكثر من فرع في أنحاء العالم إلى إقامة اتصال بين الفروع وبعضها البعض وبينها وبين المقر الرئيسي وذلك لضمان وصول البيانات وتوافر الخدمات بهم جميعا بشكل جيد ، فقديما ً كانت الشركات تعتمد في اتصالاتها على خطوط الهاتف وهي طريقة آمنة لأنها تصل الطرفين في حلقة مغلقة من خلال المودم الموجود عند الفرع والمودم والخادم المتواجدان في المقر الرئيسي للشركة ،لكن تلك الوسيلة عالية التكلفة وكذلك بطيئة ، أما بعد انتشار شبكة الإنترنت وتغطيتها للعالم بأكمله أصبح بإمكان أي جهازين أن يتصلا معاً طالما أن كلاهما متصل بشبكة الإنترنت وكما نرى هي وسيلة سهلة وزهيدة السعر ، لكن في حالة الشركات الكبرى والبيانات الهامة السرية المرسلة بين تلك الفروع من الممكن أن تتعرض تلك البيانات إلى الاختراق بسهولة في الفضاء السيبري والتلاعب بها أو استغلالها في أغراض خبيثة لذا كان يجب الوصول لحل يضمن سلامة البيانات المرسلة وموثقية الاتصال .

كيفية عملها

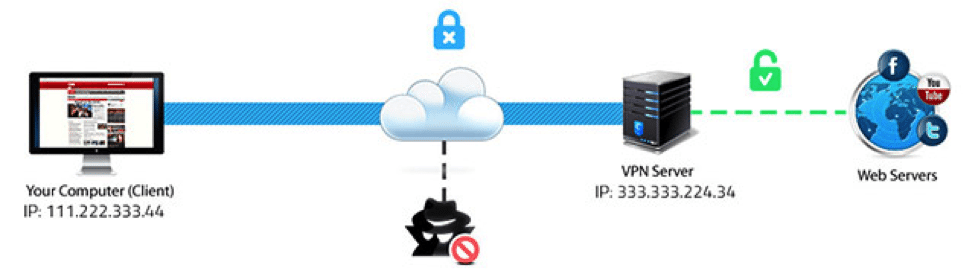

تعمل الشبكة الافتراضية على إقامة نفق بين المرسل والمستقبل (VPN tunnel)وفيه يتم إرسال البيانات في صورة مشفرة يصعب فهمها إذا ما تمت سرقتها ويقوم كلاً من الجهازين بإعادة فك تلك الشفرة عند استلامهم للبيانات ، وأيضا تقوم الشبكة بوضع جدار ناري (Fire Wall) لكي يتحكم في الأجهزة المسموح لها الاتصال بتلك الشبكة وذلك عن طريق التأكد من هوية المتصل ( IP) حيث تسمح تلك الشبكة بنطاق معين من العناوين (IP addresses) يقوم مسئول الشبكة بتحديدها ، ويقوم الجدار الناري بمنع دخول الأجهزة غير المصرح لها، فتعمل الشبكة كما لو كانت في معزل عن باقي أجهزة العالم .

مما سبق نجد أن الهدفين الرئيسين من الشبكة الافتراضية الخاصة هما:

- حماية البيانات المرسلة

- التأكد من هوية أطراف الاتصال الموجودة بالشبكة

يتم تحقيق تلك الأهداف من خلال تطبيق الخطوات الآتية:

- المصادقة (authentication) أي التأكد من هوية المتصل وقد يكون ذلك من خلال كلمة سر يضعها مسئول الشبكة أو ربما عن طريق بصمات المتصلين كبصمة العين أو البصمة الصوتية وغيرها من الوسائل.

- السلامة (integrity) وهي التأكد من أن البيانات المرسلة تصل كما هي بدون تدخل أو تعديل فيها وذلك عن طريق عدة تقنيات منها أن يتم عمل فحص لعدد الوحدات المرسلة (bits) وفى حالة زيادة أو نقصان عددها يرفض المستقبل الرسالة ويتم إعادة إرسالها.

- الخصوصية (confidentiality) وهي عملية التشفير للبيانات بحيث أنه في حالة وقوع البيانات تحت أيدي مخترقين لا يمكن فهم فحواها.

- عدم السماح بالرد (Anti-Replay) وذلك في حالة فتح جلسة (اتصال) بين طرفين فإن كلا منهم يرفض وصول رد من طرف آخر غيرهما، وذلك عن طريق ما يسمي رقم التسلسل (sequence number) وهو رقم ملحق بكل حزمة بيانات مستقبله أو مرسلة وتكون مرتبه تريبا تصاعدياُ بحيث أن المستقبل يكن على علم بالرقم المنتظر استقباله وفى حالة استقبال رقم خارج التسلسل يتم إسقاط البيانات وعدم استقبالها.

مكوناتها:

تتكون الشبكة من عنصرين أساسيين هما بوابة الاتصال والعميل:

بوابة الاتصال هي الجزء المسئول عن إدارة قنوات الاتصال وإيصال البيانات إلى الهدف بشكل صحيح وأيضا تتم عملية التشفير من خلالها ويكون هذا الجزء Software& Hardware، أما العميل فإنه المسئول عن السماح للأفراد بالدخول إلى الشبكة.

البروتوكولات المستخدمة فيها

كما نعلم أن لكل تقنية في مجال الشبكات تنظمها مجموعة من البروتوكولات (أي قواعد تحكم الاتصال وخطواته وكيفية حدوثه) فإن من البروتوكولات المسئولة عن الخادم والمنظمة للشبكة الافتراضية الخاصة ما يلي:

PPTP- (Point-to-Point Tunneling Protocol)

L2F- (Layer Two Forwarding)

L2TP- (Layer Two Tunneling Protocol )

SSL- (Secure Sockets Layer )

SSTP- (Secure Socket Tunneling Protocol )

IPsec

متطلباتها:

كما ذكرنا أن للشبكة مكونات فإن تلك المكونات يجب أن تكون داعمة لخدمة ال VPN فمثلاً يجب أن تكون الشبكة متصلة براوتر (Router) داعم لخاصية الشبكة الافتراضية الخاصة.

كذلك يجب أن تكون الأجهزة المتصلة لها عنوان IP حقيقي أي أن يكون لجهازك عنوان ثابت في كافة الأحوال، ولهذا السبب لا يستطيع البعض عمل شبكة افتراضية خاصة لعدم توافر عنوان حقيقي لدى المستخدم.

مميزاتها:

- توفير الأمان والخصوصية للبيانات المرسلة خلالها.

- أقل تكلفة من الوسائل الأخرى.

- سهلة الإدارة إلى حد ما.

- في حالة حصولك على شبكة افتراضية خاصة لبلد ما فإنك ستتصفح الإنترنت كما لو كنت مقيماً في تلك البلد مما يؤدي إلى إظهار الكثير من المواقع المحجوبة عن بلدتك، ولهذا السبب يستخدم البعض تلك الشبكة ككاثر للبروكسي (وهو خادم يعمل كحلقة وصل بين المستخدمين والمواقع المطلوب الدخول إليها حيث يقوم بحجب بعض المواقع عن بعض المناطق بالعالم) وبالتالي في حالة استخدامك لشبكة افتراضية تابعة لعنوان IP لدولة أوربية مثلا ستستطيع حينها الدخول إلى المواقع المحجوبة في بلدتك ولكن مسموح بها في أوربا.

- سهلت كثيراً في مجال العمل من خلال الإنترنت (Freelancing) فمن خلالها تضمن الشركات وصول الخدمات والبيانات المتاحة في مقرها إلى لموظفيها حول العالم كما لو كانوا يجلسون في المقر ذاته.

عيوبها:

- نظراً لأنها تقنية حديثة فإنها لازالت تحت التجربة بالأخص البروتوكول المسئول عن التشفير IPSec.

- في حالة عدم التأكد من وثوقية المستخدمين والشبكات المكونة لها فإن بياناتك ستكون عرضة للسرقة.

بسم الله الرحمن الرحيم

والصلاة والسلام على سيد المرسلين محمد وعلى اله الطيبن الطاهرين ومن تبعهم باحسان الى يوم الدين

الاخوة الكرام

السلام عليكم ورحمة الله وبركاته

بارك الله فيكم وجزاكم الله كل الخير على هذا العرض الطيب لموضوع الشبكات الافتراضية , والذي هو بالتأكيد موضوع شيق وضروري لكل مسلم ومسلمة يتواصلون على الشبكة العنكبوتية , سواء عبد اجهزة الكومبيوتر او الهواتف الذكية

واني اتمنى منكم لو ان تجعلوا لكم ايضا بعض من المقالات المشابهة لعرض برامج الجدار الناري المفتوح المصدر مثل

PFSENSE , oPNsENSE

وانواع عديدة اخرى لها من الاهمية الكبرية في حماية الشبكات المنزلية وشبكات الشركات والمحلات , وايضا يمكن ربط الشبكات الافتراضية على هذه الانظمة وحينها يكون قد جمعنا بين حماية الجدار الناري وانظمة الحماية التي فيه , وايضا الشبكات الافتراضية

تقبل الله منا ومنكم صالح الاعمال

وجمعنا الله واياكم على طاعته

اخوكم في الله

ابوعبدالرحمن الموصللي